Akira, mã độc ransomware (mã độc xâm chiếm hệ thống và yêu cầu tiền chuộc để trả lại truy cập) đã đánh cắp 42 triệu USD từ hơn 250 tổ chức tại Bắc Mỹ, châu u, và Úc chỉ trong vòng 1 năm, hiện đang nhắm tới các doanh nghiệp tại Singapore.

Giới chức Singapore đã đưa ra một cảnh báo cho các doanh nghiệp địa phương về mối đe dọa ngày càng tăng của biến thể mã độc Akira.

Cảnh báo được đưa ra sau khi các cơ quan của Singapore, bao gồm Cơ quan An Ninh Mạng Singapore (CSA), Lực lượng Cảnh sát Singapore (SPF), và Ủy ban Bảo vệ Dữ liệu Cá nhân (PDPC), gần đây ghi nhận rất nhiều báo cáo từ các nạn nhân bị tấn công mã độc.

Nội dung bài viết

Mục tiêu chủ yếu của mã độc Akira

Các điều tra trước đây của Cục Điều tra Liên bang Mỹ (FBI) cho thấy rằng Akira chủ yếu nhắm tới các doanh nghiệp và các thực thể cơ sở hạ tầng quan trọng.

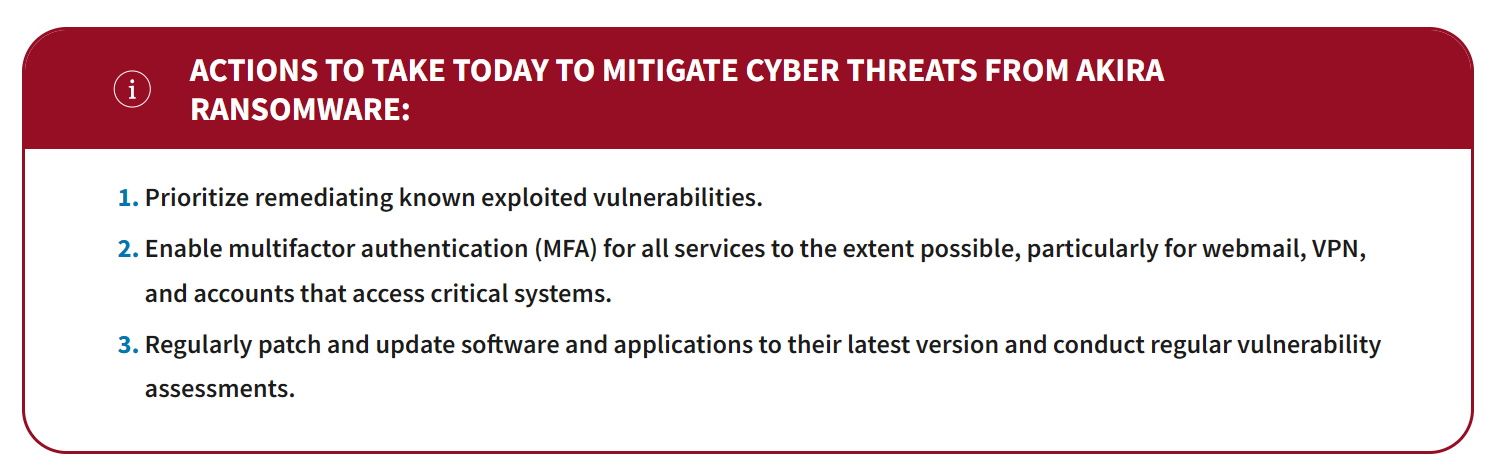

Chính phủ Singapore đã giải thích các cách thức để phát hiện, ngăn chặn và vô hiệu hóa các cuộc tấn công của Akira. Các doanh nghiệp đã bị tấn công cũng được khuyên nên hạn chế trả tiền chuộc cho các hacker.

Tránh trả tiền chuộc

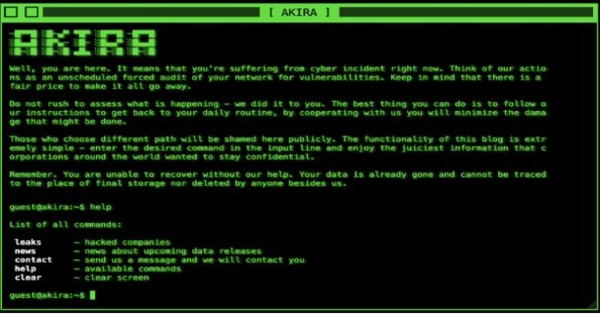

Các hacker Akira sẽ yêu cầu tiền chuộc dưới dạng tiền điện tử, ví dụ như Bitcoin, để trả lại quyền điều khiển hệ thống và các dữ liệu nội bộ cho nạn nhân. Tuy vậy, giới chức Singapore đã yêu cầu các doanh nghiệp không thực hiện các giao dịch này.

“Nếu hệ thống thông tin của tổ chức của bạn bị tấn công bởi mã độc, chúng tôi không khuyến cáo việc trả tiền chuộc và hãy báo cho chính quyền ngay lập tức. Việc trả tiền chuộc không đảm bảo được rằng các dữ liệu sẽ được trả lại và các hacker sẽ không làm lộ dữ liệu của bạn”.

Thêm vào đó, các mã độc này sẽ cố gắng thực hiện các cuộc tấn công tương tự để đòi tiền chuộc. FBI nhận thấy rằng Akira không bao giờ liên lạc với nạn nhân trước và sẽ đợi họ chủ động liên hệ.

Một vài lời khuyên được đưa ra để giảm thiểu mối đe dọa này là triển khai kế hoạch khôi phục và trình xác thực đa yếu tố (MFA), lọc lưu lượng mạng, vô hiệu hóa các cổng và siêu liên kết không sử dụng cũng như mã hóa toàn hệ thống.

Công ty an ninh mạng Kaspersky gần đây đã phát hiện ra rằng các hacker Triều Tiên đang nhắm tới các doanh nghiệp tiền điện tử ở Hàn Quốc bằng cách sử dụng phần mềm độc hại Durian.

Kaspersky giải thích rằng: “Durian có một hệ thống ‘cửa sau’ rất mạnh, cho phép thực thi các lệnh được gửi, tải xuống các tệp bổ sung hay trích xuất tệp”.

Ngoài ra, Kaspersky lưu ý rằng LazyLoad cũng được sử dụng bởi Andariel, một nhóm nhỏ trong nhóm hacker Triều Tiên Lazarus Group- cho thấy manh mối liên hệ giữa Kimsuky và các nhóm hacker khét tiếng.

Quang Ngo là một tech content creator với nền tảng về Data Science và AI. Bắt đầu tìm hiểu về công nghệ blockchain và tiền điện tử từ 2022, hiện Quang Ngo nghiên cứu về một số ứng dụng của blockchain trong mảng dữ liệu tài chính và mua sắm, đồng thời đảm nhận biên soạn các bài viết chia sẻ kiến thức về các kỹ thuật và công nghệ trong blockchain, cũng như cập nhật các thông tin HOT trên thị trường dưới góc nhìn của một người am hiểu về tiền điện tử và blockchain